Automatisiert die Web-Sicherheit

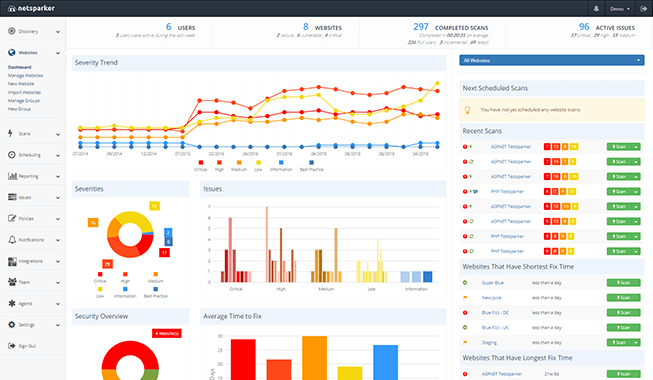

Netsparker hilft Ihnen bei der Bekämpfung der Cybersecurity-Kompetenzlücke und bei der vollständigen Automatisierung Ihrer Web-Sicherheitsprozesse. Sie können eine automatische Schwachstellenbewertung durchführen, die Ihnen hilft, Ihre Arbeit zur Behebung der Probleme zu priorisieren. Sie können auch automatisch Ihre aktuellen Web-Assets entdecken und schützen, sodass Sie ressourcenintensive manuelle Verfahren vermeiden können.

Netsparker crawlt und scannt automatisch alle Arten von Legacy- und modernen Web-Anwendungen, einschließlich HTML5, Web 2.0 und Single Page Applications (SPA), sowie passwortgeschützte Web-Assets.

Schwachstellen werden automatisch einem Schweregrad zugeordnet, um den potenziellen Schaden und die Dringlichkeit, mit der sie behoben werden müssen, hervorzuheben.

Der Asset Discovery Service scannt kontinuierlich das Internet, um Ihre Assets auf Basis von IP-Adressen, Top-Level- und Second-Level-Domains sowie SSL-Zertifikatsinformationen zu ermitteln.

Jetzt kostenloses Whitepaper downloaden

False Positives in Web Application Security FACING THE CHALLENGE

Um mit dem schnellen Tempo der modernen Web Anwendungsentwicklung Schritt zu halten, benötigt automatisierte Tools erforderlich, die bei der Suche nach Schwachstellen zu finden. Unglücklicherweise, abgesehen von legitimen Schwachstellen, können automatisierte Scannern auch Fehlalarme oder falsch Positivmeldungen, die wie echte Schwachstellen wie echte Sicherheitslücken manuell weiter untersucht werden müssen. Da Systeme und Anwendungen wachsen, kann die Anzahl der Fehlalarme schnell ansteigen und eine eine ernsthafte Belastung für Entwickler und Sicherheits und Sicherheitsteams, mit negativen Folgen für den Entwicklungsprozess, die Anwendungssicherheit und Geschäftsergebnisse. Dieses Whitepaper untersucht die Auswirkungen von False über den gesamten Lebenszyklus der Softwareentwicklung Lebenszyklus der Softwareentwicklung, schlägt Wege zur Eliminierung von Fehlalarmen bei Schwachstellen-Scans und zeigt die geschäftlichen Vorteile, die erzielt werden können.

zum Download

Web-Application Security or Network Security

In einer Cloud-first-Welt wird die traditionelle Grenze zwischen Netzwerksicherheit und Anwendungssicherheit verwischt. Bis vor relativ kurzer Zeit waren IT Infrastrukturen von der Hardware dominiert, und IT Sicherheit wurde im Allgemeinen als Netzwerk- und Systemsicherheit. Da jedoch viele Unternehmen des letzten Jahrzehnts in die Cloud verlagert, kann die physische Infrastruktur jetzt hinter Schichten der Virtualisierung versteckt werden, und ebanwendungen werden Webanwendungen werden häufig komplett in der Cloud entworfen und vollständig in der Cloud bereitgestellt. Etablierte Unternehmen haben oft ein ausgereiftes Netzwerk- und Infrastruktur-Sicherheitsprogramm, das den Großteil ihres IT-Sicherheitsbudgets ausmacht. Als relativer Newcomer erhält die Sicherheit von Webanwendungen als relativer Neuling tendenziell weit weniger Ausgaben. Zugleich Gleichzeitig sind Webanwendungen zum Hauptziel von zum Hauptziel für Cyberkriminelle geworden und sind mittlerweile für 3 von 4 Datenverletzungen weltweit. Die Sicherheit von Webanwendungen war noch nie so wichtig wie heute – und doch herrscht noch immer Unklarheit über ihren Platz in der gesamten Sicherheitsposition. Dieses Whitepaper untersucht die Rolle der Web Anwendungssicherheit, zeigt, wie sie sich von der Netzwerk- und Infrastruktursicherheit unterscheidet, und erklärt warum jedes ausgereifte Cybersicherheitsprogramm sowohl Anwendungssicherheit und Netzwerksicherheit benötigt.

zum Download

Enterprise Web Security Best Practices

Der Umfang der Herausforderungen im Zusammenhang mit der Web-Sicherheit wächst exponentiell mit der Größe Ihres Unternehmens. Der Hauptgrund ist nicht die Anzahl der Assets, die Sie überwachen müssen, sondern die Komplexität der Struktur. Unter einem großen Unternehmen ist es einfacher, dass ein Problem durch die Sicherheitsprüfungen schlüpft. Und in einem großen Unternehmen kann ein kleines Problem zu exponentiell größeren Konsequenzen führen. Die meisten Sicherheitsangebote auf dem Markt konzentrieren sich auf das Kleingedruckte, nicht auf das große Ganze. Wenn Sie vergleichen würden Wenn Sie ein typisches Web-Sicherheitsangebot mit einem physischen Sicherheitssystem vergleichen, ist es so, als würden Sie ausschließlich spezialisierte Wachleute anheuern. Wenn Sie nur einen kleinen Bereich zu bewachen haben, werden ein paar neugierige Wachen diesen Bereich sehr sicher halten. Wenn Sie hunderte von große Gebäude auf der ganzen Welt haben und die Wachen keine Manager, Richtlinien, Pläne oder Zeitpläne haben, werden Kriminelle sie leicht umgehen. Aus den gleichen Gründen ist ein Web-Schwachstellen-Scanner nicht genug, um ein globales Unternehmen vor Angreifern zu schützen. Die Herausforderungen der Web-Sicherheit haben viel mit den Herausforderungen der physischen Sicherheit gemeinsam. Wenn Sie ein Wenn Sie ein Sicherheitssystem entwerfen, wollen Sie, dass es gründlich, vertrauenswürdig, effizient, unvermeidbar und geregelt ist. Die gleichen Qualitäten sind notwendig, um einen robusten Web-Sicherheitsprozess zu schaffen.

zum Download

How to Secure Thousands of Websites with a Small Security Team

In diesem Whitepaper wird untersucht, wie die Integration und Automatisierung der Web-Sicherheit in Unternehmen genutzt werden kann, um den wachsenden Mangel an Cybersecurity-Talenten bekämpfen kann, der bis 2021 auf 3,5 Millionen offene Stellen 2021. Wir konzentrieren uns auf vier Schlüsselfaktoren, die mit einem solchen Ansatz angegangen werden können: Bewusstsein, Verantwortung, Schutz und Validierung. Technologien, die heute in ausgewählten Web-Sicherheitslösungen verfügbar sind, ermöglichen es Unternehmen, viele Prozesse zu automatisieren Prozesse zu automatisieren, die traditionell manuell durchgeführt wurden:

Web-Assets können automatisch identifiziert und inventarisiert werden in dem sie die Crawler-Technologie derSuchmaschinen nutzen.

Schwachstellen können automatisch mit sicheren Exploits nachgewiesen werden, um die Anzahl der Fehlalarme stark zu reduzieren. Positiven zu reduzieren und damit Zeit- und Ressourcenkosten zu senken sowie die Skalierbarkeit deutlich zu verbessern.

Nachgewiesene Schwachstellen können automatisch auf der Basis von technischen und organisatorischen Faktoren.

Bewertete Schwachstellen können effizient verwaltet werden, indem sie in Tools integriert werden, die bereits die bereits zur Verwaltung von Aufgaben und Problemen während der Software-Entwicklung verwendet werden.

Web-Sicherheitsprozesse können in der frühestmöglichen Phase der Softwareentwicklung implementiert werden der Softwareentwicklung implementiert werden, was die Kosten erheblich reduziert und die Behebung.

zum Download