Zugang mit Verantwortung: Wie Sie Benutzerzugriffe modern und sicher verwalten

Ein unscheinbarer Klick, eine zu großzügige Berechtigung, und schon öffnen sich Türen, die besser verschlossen geblieben wären. In einer Zeit, in der Informationen das Herzstück jedes Unternehmens sind, wird die Verwaltung von Benutzerzugriffen schnell zur Schlüsselaufgabe.

Doch wer denkt, es handle sich dabei nur um trockene IT-Prozesse, täuscht sich:

Es geht um Kontrolle, Vertrauen und manchmal auch um Schadensbegrenzung.

-Wie also können Unternehmen im digitalen Zeitalter sicherstellen, dass nur die richtigen Personen zur richtigen Zeit die richtigen Daten sehen?

Ein Blick in die Praxis zeigt, wie spannend (und entscheidend!) die Kunst der Zugriffskontrolle wirklich ist.

Zugang geregelt!

Zugriff ist wie ein gut gehüteter Tresor – nur, wer die richtige Kombination kennt und das Vertrauen verdient, öffnet die Tür zu den wertvollen Daten.

Weniger ist mehr: Das Prinzip der minimalen Rechte

in IT-Administrator öffnet ein neues Benutzerkonto für einen Werkstudenten. Um keine Zeit zu verlieren, werden großzügige Berechtigungen vergeben – „kann man später noch anpassen“. Doch dazu kommt es oft nicht. Wochen später bemerkt niemand, dass der Praktikant immer noch vollen Zugriff auf das Finanzsystem hat.

Best Practice: Rechte auf das absolute Minimum beschränken. Beispiel aus der Praxis: Ein mittelständisches Unternehmen hat für Werkstudenten spezielle Nutzergruppen eingerichtet, die nur Zugriff auf ausgewählte Tools haben. Bei Bedarf wird temporärer Zugriff gewährt, der nach zwei Wochen automatisch erlischt.

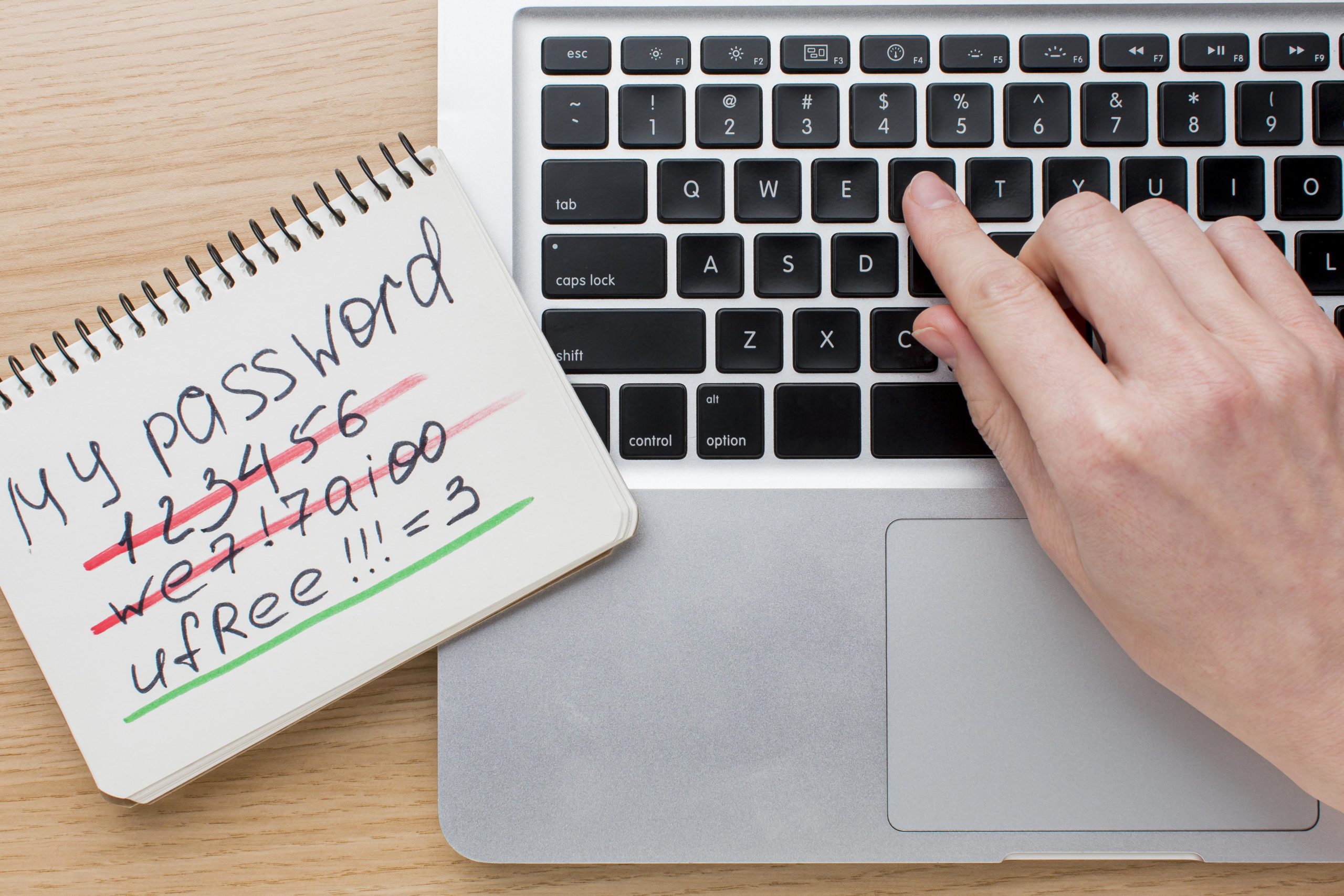

Multi-Faktor-Authentifizierung: Das digitale Vorhängeschloss

Eine Vertriebsmitarbeiterin ist auf einer Messe unterwegs. Sie loggt sich mit ihrem Laptop ins Firmenportal ein – über das WLAN eines Cafés. Was sie nicht weiß: Das Netzwerk ist unsicher, und plötzlich ist ihr Passwort für jeden sichtbar.

Die Lösung: Multi-Faktor-Authentifizierung. Selbst wenn das Passwort abgegriffen wird, verhindert ein zusätzlicher Faktor – wie eine App-Benachrichtigung oder ein Fingerabdruck – den unbefugten Zugriff. Viele Unternehmen statten Mitarbeiter inzwischen mit Authentifikations-Apps aus, die sowohl sicher als auch benutzerfreundlich sind.

Aufräumen statt Aufschieben: Überprüfung von Benutzerkonten

„Hat Sabine wirklich noch Zugriff auf die Marketingtools? Sie ist doch seit letztem Jahr nicht mehr hier.“ Solche Sätze fallen oft erst dann, wenn schon ein Problem entstanden ist.

Best Practice: Regelmäßige Audits. Ein Beispiel aus der Praxis: Ein internationales Unternehmen führt alle sechs Monate eine Zugriffsbereinigung durch. Jede Abteilung erhält eine Liste mit ihren Nutzerkonten und muss bestätigen, dass alle Berechtigungen aktuell sind. Auf diese Weise bleiben verwaiste Konten eine seltene Ausnahme.

Rollenzugriffsmanagement: Klarheit statt Chaos

Im hektischen Arbeitsalltag passiert es schnell, dass Berechtigungen zu individuell vergeben werden. Das Ergebnis? Ein undurchsichtiges Chaos, das keine IT-Abteilung der Welt mehr durchschaut.

Die Lösung: Rollenzugriffsmanagement. Ein Unternehmen aus der Baubranche organisiert seine Berechtigungen nach klaren Rollen: Projektleiter, Bauleiter, Assistenz. Jeder Rolle ist genau definiert, welche Systeme und Daten zugänglich sind. Neue Mitarbeiter? Einfach der Rolle zuordnen und fertig.

Zugriff mit Ablaufdatum: Temporäre Berechtigungen

Ein externer Berater benötigt Zugang zu sensiblen Daten, um eine Analyse durchzuführen. Nach Abschluss des Projekts bleibt der Zugriff jedoch bestehen, weil niemand daran denkt, ihn zu deaktivieren.

Best Practice: Berechtigungen mit Ablaufdatum. Moderne Tools wie Microsoft Azure oder IAM-Systeme bieten Funktionen, um Zugänge automatisch nach einer festgelegten Zeit zu deaktivieren. Ein Produktionsunternehmen nutzt dies konsequent: Externe Berater erhalten standardmäßig nur vier Wochen Zugang, der bei Bedarf verlängert werden kann.

Zero-Trust-Ansatz: Vertrauen? Aber nur mit Kontrolle!

Das alte Paradigma „Wer im Firmennetzwerk ist, kann alles“ gehört der Vergangenheit an. Moderne Unternehmen setzen auf Zero Trust: Jeder Zugriff – ob von Mitarbeitern, Partnern oder Geräten – wird geprüft.

Ein Blick in die Praxis: Eine Softwarefirma mit internationalen Teams implementierte Zero-Trust-Prinzipien, um den Zugriff auf ihren Quellcode zu sichern. Jeder Versuch, auf sensiblen Code zuzugreifen, erfordert nicht nur MFA, sondern auch eine Genehmigung des Projektleiters.

Unsichtbare Stolpersteine: Praxisnahe Herausforderungen im Benutzerzugriffsmanagement

Neben den klassischen Herausforderungen im Benutzerzugriffsmanagement gibt es auch versteckte Risiken, die erst im Alltag auffallen. Oft handelt es sich um Situationen, die auf den ersten Blick banal wirken, aber massive Auswirkungen auf die IT-Sicherheit haben können. Hier sind einige praxisnahe Beispiele, die verdeutlichen, wie wichtig durchdachte Zugriffsprozesse sind – und wie man sie lösen kann:

Freigaben außer Kontrolle: Der Fluch der schnellen Lösung

Eine neue Kollegin bittet um Zugriff auf die Marketingunterlagen. Statt die Freigaben gezielt einzurichten, wird aus Bequemlichkeit der gesamte Ordner mit ihr geteilt. Das Problem? In diesem Ordner liegen auch sensible Strategiepläne und Vertragsdetails, die sie gar nicht benötigt.

Lösung:

Freigabeprozesse mit System. Einige Unternehmen setzen auf Tools, die Berechtigungen automatisch befristen. So wird jede Freigabe nach einer Woche überprüft und gegebenenfalls entzogen – ohne zusätzlichen Aufwand für die Teams.

Lizenz-Sharing: Eine gefährliche Sparmaßnahme

Um Lizenzkosten zu sparen, teilen sich mehrere Mitarbeiter denselben Account für eine Software. Die Folge: Niemand weiß, wer welche Aktionen durchgeführt hat, und ein verlorenes Passwort gefährdet sofort das gesamte System.

Lösung:

Personalisierte Zugänge mit Protokollierung. Unternehmen, die auf individuelle Accounts setzen, kombinieren diese oft mit Aktivitäts-Logs. So können alle Aktionen eindeutig nachvollzogen werden.

Freigabewahn: Dateien für alle, statt gezielt teilen

Ein Projektleiter will es einfach machen und gibt einen kompletten Ordner für das gesamte Team frei. Was er übersieht: Auch Praktikanten und neue Kollegen, die keinen Bezug zum Projekt haben, können jetzt auf vertrauliche Daten zugreifen.

Lösung:

Ein Unternehmen führte klar definierte Freigabeprozesse ein. Ordnerfreigaben werden automatisch protokolliert, und nach einem Monat prüft das System, ob die Berechtigungen noch benötigt werden. So bleibt die Kontrolle stets aktuell.

Flexibel und Sicher: Lösungen für Ihr Zugriffsmanagement

Bei megasoft IT® bieten wir Unternehmen ein umfassendes Portfolio an Lösungen zur Verwaltung von Benutzerzugriffen und IT-Sicherheit. Beispiele aus unserem Angebot umfassen:

- Microsoft Azure Active Directory für cloudbasiertes Identitätsmanagement,

- Quest One Identity Manager für effiziente Rechteverwaltung,

- CyberArk zum Schutz privilegierter Zugriffe und

- RSA SecurID für starke Multi-Faktor-Authentifizierung.

Unser Portfolio ist vielseitig und deckt nahezu alle Anforderungen ab. Wir analysieren die individuellen Bedürfnisse jedes Unternehmens und entwickeln darauf basierend maßgeschneiderte Lösungen – flexibel, zuverlässig und optimal abgestimmt.

Lassen Sie uns gemeinsam Ihre Sicherheitsstrategie optimieren.

Wir beraten Sie individuell und unterstützen Sie dabei, eine Lösung zu finden, die nicht nur effizient ist, sondern auch zu Ihrer Vision passt. Jetzt unverbindlich informieren!

Wir leben Software!

https://www.megasoft.de/kontakt/

Email: vertrieb@megasoft.de

Tel.: +49 2173 265 06 0